Una hoja de ruta de ciberseguridad eficaz ayuda a tu equipo a centrarse en los proyectos que sustentarán los objetivos de la empresa y a abordar los riesgos.

- ¿Eres cliente de Gartner? Log in para obtener resultados de búsqueda personalizados

Crea una hoja de ruta de ciberseguridad resiliente para tu empresa

Crea una hoja de ruta de ciberseguridad resiliente, redimensionable y ágil

Muchas empresas tienen dificultades para encontrar el equilibrio entre la ciberseguridad y la necesidad de llevar a cabo sus operaciones. Los directores de seguridad de la información (CISO) pueden ayudar desarrollando una hoja de ruta de ciberseguridad con procesos que permitan tomar decisiones en función de los riesgos y al mismo tiempo, protegerse de las amenazas.

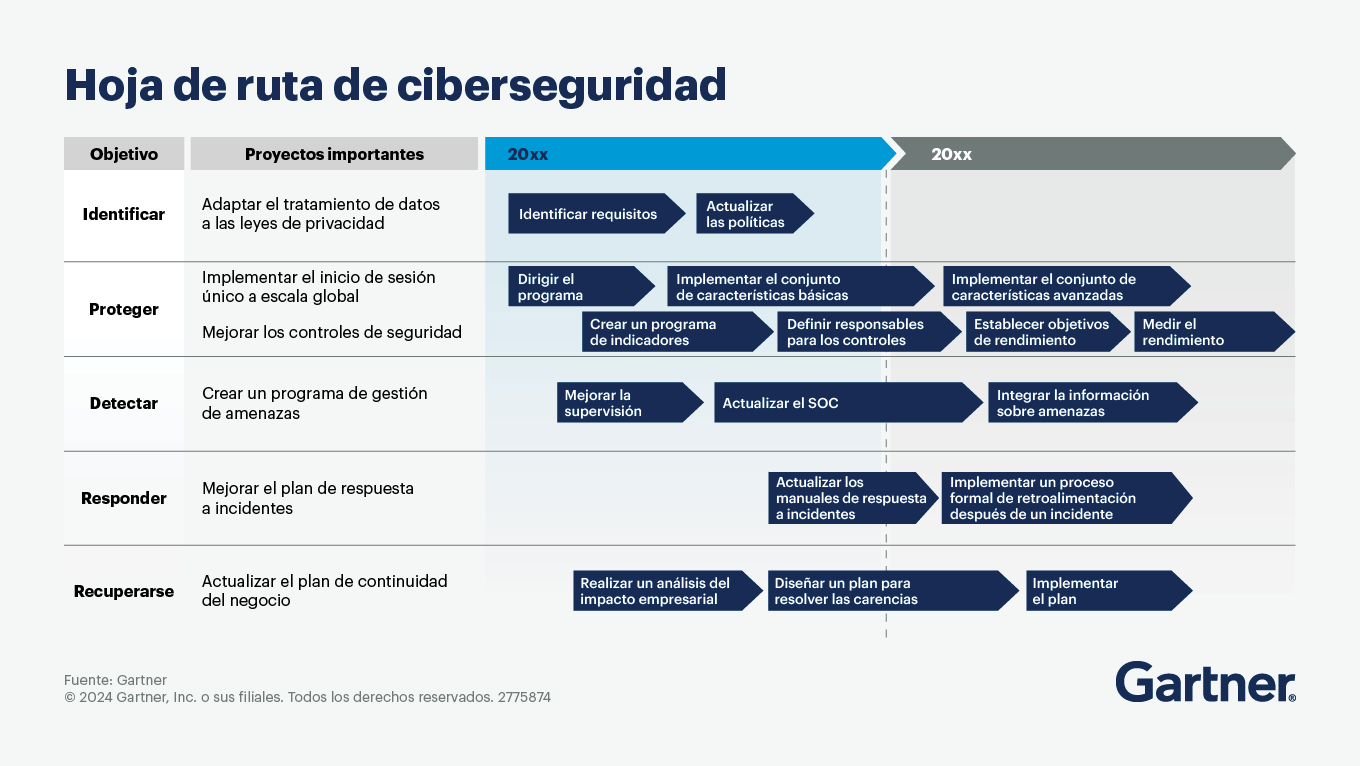

Descarga esta hoja de ruta de ciberseguridad personalizable para obtener lo siguiente:

Una visión general de una hoja de ruta, basada en las interacciones con miles de clientes de Gartner.

Una plantilla personalizable con buenas prácticas.

Información detallada de los principales hitos, con recursos para cada paso.

Los pasos fundamentales para crear una hoja de ruta de ciberseguridad

Una hoja de ruta de ciberseguridad prioriza claramente los proyectos y las medidas correctivas de las posibles carencias y vulnerabilidades que los responsables de ciberseguridad identifican durante la planificación estratégica. Te mostramos cómo crear una para tu empresa.

Carencias de la hoja de ruta de ciberseguridad

Proyectos de ciberseguridad

Aceptación de la hoja de ruta de ciberseguridad

Evalúa el estado actual del programa de ciberseguridad e identifica las carencias en cuanto a capacidad

Una hoja de ruta de ciberseguridad es el resultado directo del proceso de desarrollar una estrategia anual para el programa de ciberseguridad. Este proceso de planificación estratégica empieza por desarrollar una visión de la ciberseguridad basada en factores reales relacionados con la empresa, la tecnología y el entorno económico en general.

Una vez definida su visión, las empresas deben evaluar el estado del programa en ese momento e identificar las carencias que deben resolverse para materializar la visión (para más información sobre la planificación estratégica de ciberseguridad consulta Las buenas prácticas para una estrategia de ciberseguridad).

Para conocer claramente el estado del programa en cada momento, combina diferentes tipos de evaluación. Algunos ejemplos son:

Evaluaciones de la eficacia de los controles para determinar la madurez de su implementación, en comparación con los de otros profesionales del sector y en la línea de los estándares habituales.

Evaluaciones de vulnerabilidades y pruebas de penetración para evaluar la infraestructura técnica.

Evaluaciones de riesgos para una inversión equilibrada en los controles más adecuados según los riesgos reales.

Resultados de auditorías recientes.

Evaluaciones de la gestión del programa para examinar y comparar la madurez de las políticas, los procesos y los programas de ciberseguridad.

Análisis comparativos del gasto y del personal dedicado a ciberseguridad para confrontar los recursos con los de otros profesionales del sector.

Resume los resultados de la evaluación en un documento sobre el estado actual. A continuación, compara el estado actual con la visión para identificar carencias. El análisis de carencias suele dar lugar a una lista de proyectos y acciones que el programa de ciberseguridad podría incluir el próximo año.

Algunas de las carencias van a requerir la adopción de medidas claras. Por ejemplo, la ausencia de directrices estándar para los socios de computación en la nube pública señala la necesidad de desarrollar políticas de ciberseguridad para la nube.

Sin embargo, las carencias no siempre señalan medidas obvias. Esto suele suceder cuando las carencias se deben a varios factores y dependen de otros tantos. Por ejemplo, una carencia detectada entre el nivel actual de madurez de la gobernanza de seguridad y el nivel definido en tu visión requerirá un análisis profundo de resolución de problemas que genere un plan de mejora.

La figura que ilustra este texto muestra un ejemplo de comparación entre los estados actual y futuro y la identificación de carencias para una empresa cuya visión sea adoptar la gestión continua de la exposición a amenazas (CTEM). Observa que se compara la visión deseada, o estado futuro, con el estado actual y se identifican oportunidades para resolver las crecientes carencias en ciberseguridad. El plan de migración recomienda, por orden de prioridades, las medidas que los CISO deben adoptar para lograr un enfoque moderno con el que afrontar los problemas de ciberseguridad.

Decide en qué proyectos de ciberseguridad centrarte y en qué orden hacerlo

Pocas empresas tienen los recursos necesarios para llevar a cabo, en un mismo periodo de planificación, todas las actividades identificadas. Por ello, los responsables de ciberseguridad deben establecer prioridades basándose en los siguientes criterios:

El potencial de reducción de riesgos de un proyecto o una actividad determinados.

Los recursos necesarios, como habilidades, personal y sistemas.

El coste financiero.

El tiempo de obtención de valor, es decir, el periodo que transcurre desde que la empresa inicia el proyecto hasta que empieza a percibir su valor.

Decide no solo qué proyectos priorizar, sino también su orden y su ritmo. Elige, para el periodo de planificación, una combinación de proyectos con tiempos de obtención de valor largos y cortos, y priorízalos de forma que el equipo de seguridad pueda demostrar sus progresos trimestralmente. Esto ayuda a mantener los niveles de energía del equipo y el apoyo de la dirección al programa de seguridad.

Asegúrate también de dejar claras las conexiones entre un proyecto o una actividad prioritarios y los objetivos e impulsores empresariales que conformaron la visión definida. Esto ayuda a mantener una comunicación eficaz con la dirección.

Comunícate con la dirección y con tu equipo para conseguir la aceptación y el presupuesto

Tu hoja de ruta de ciberseguridad debe ser fácil de leer, comprensible para todo el mundo y accesible para cualquiera que la necesite. Además, el informe y la presentación de la hoja de ruta deben describir con claridad los estados actuales y deseados del programa de ciberseguridad y de qué forma los proyectos prioritarios ayudarán a hacer realidad la visión de la empresa. Estos factores aumentan las probabilidades de que la hoja de ruta cumpla su objetivo de conseguir el apoyo de la empresa y conectar la estrategia con la ejecución para los equipos de ciberseguridad.

Con el fin de optimizar la comunicación y la usabilidad, puede ser necesario que el equipo de ciberseguridad prepare distintas versiones de la hoja de ruta para los diferentes públicos. El formato y el contenido de la versión para la dirección, por ejemplo, pueden centrarse en la conexión entre los elementos de la hoja de ruta y los objetivos específicos de la empresa. El formato y el contenido para los mandos intermedios, en cambio, pueden destacar los distintos pasos necesarios para los diferentes proyectos, así como cualquier etapa adicional de recopilación de datos o resolución de problemas que un proyecto pueda requerir.

Para ser eficaz, una hoja de ruta de ciberseguridad debe ser:

Oportuna: prepara y actualiza la hoja de ruta con la frecuencia necesaria para el público objetivo.

Intuitiva: el público objetivo debe comprender fácilmente la hoja de ruta. Puedes reutilizarla para diferentes públicos realizando las modificaciones necesarias, pero manteniendo los mismos datos.

Práctica: asegúrate de que la hoja de ruta sea clara y de que las partes interesadas puedan aplicarla de inmediato. Incluye la información adecuada para las partes interesadas y asegúrate de que estas puedan encontrarla fácilmente.

Una hoja de ruta de ciberseguridad típica reflejará también las prioridades en materia de riesgos y las interdependencias de una iniciativa concreta con respecto a otros proyectos de la cartera.

Disfruta de las conferencias de Gestión de riesgos y seguridad de TI

Súmate a otros profesionales del sector en la presentación de la información más reciente en las conferencias de Gartner.

Preguntas frecuentes sobre las hojas de ruta de ciberseguridad

¿Qué es una hoja de ruta de ciberseguridad?

Una hoja de ruta de ciberseguridad es un plan estratégico que indica los pasos y las iniciativas que una empresa debe seguir para proteger sus sistemas de información y sus datos frente a las ciberamenazas. Es una guía para gestionar los riesgos de ciberseguridad, garantizar el cumplimiento de la normativa y alinear las medidas de seguridad con los objetivos empresariales.

¿Cuáles son los elementos esenciales de una hoja de ruta de ciberseguridad para una empresa?

Estos son algunos elementos esenciales de una hoja de ruta de ciberseguridad:

Evaluación del estado actual como punto de partida

Análisis de las carencias

Establecimiento de prioridades

Hoja de ruta

Informe

¿Cómo aborda una hoja de ruta de ciberseguridad el panorama cambiante de las amenazas para una empresa?

Una hoja de ruta de ciberseguridad evalúa el panorama cambiante de las amenazas y proporciona un enfoque estructurado y adaptable para gestionar y reducir los riesgos.